前言

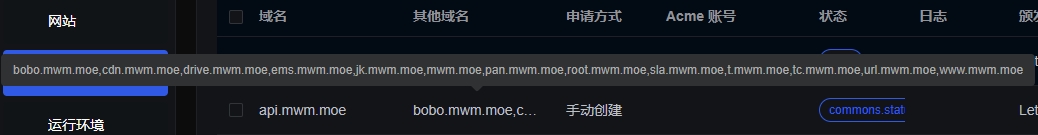

果然还是泛域名证书好啊,我整太多子域名了,每个子域名都得申请一个麻烦死了,而且现在免费证书似乎有效期都只有三个月了,如果面板会自动更新证书还好,不会自动的话还怪麻烦的。

所以现在我就申请了个泛域名证书,达到“一网通办”的效果,还有一定的兼容性。不像Let's Encrypt时不时就会因为一些地理原因不可抗力的原因出问题。其实好像Google给的免费证书也不错,1P可以自动化申请,就是国内机器好像不太行。但是对国内用户倒是友好,因为谷歌OCSP在国内有服务器

申请泛域名证书

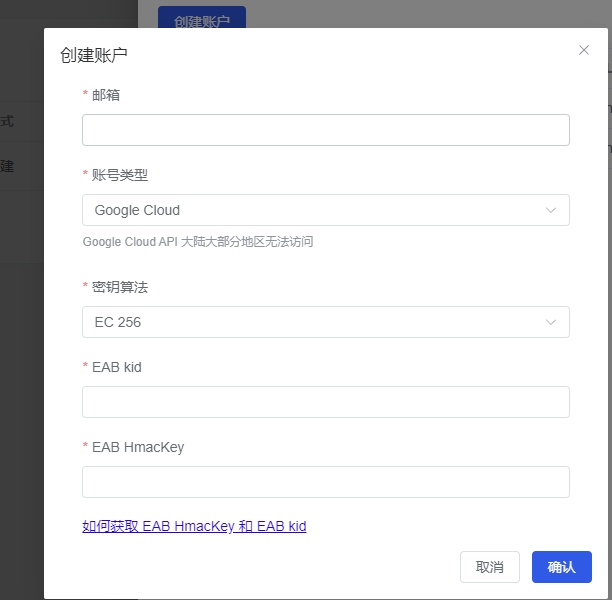

其实倒也蛮简单的,跟正常申请免费证书流程没区别,唯一的区别就是你需要到付出29.99块大洋.这家萌咖其实挺有名的在我收藏夹躺两年了

需要注意的是注册好后验证完邮箱再去买。不然就卡流程了(我肯定不是那种笨蛋,都是听说的

获取到签发码之后到alphassl.libmk.com开始申请证书,生成CSR如果没有特殊需求,建议调为ECC。

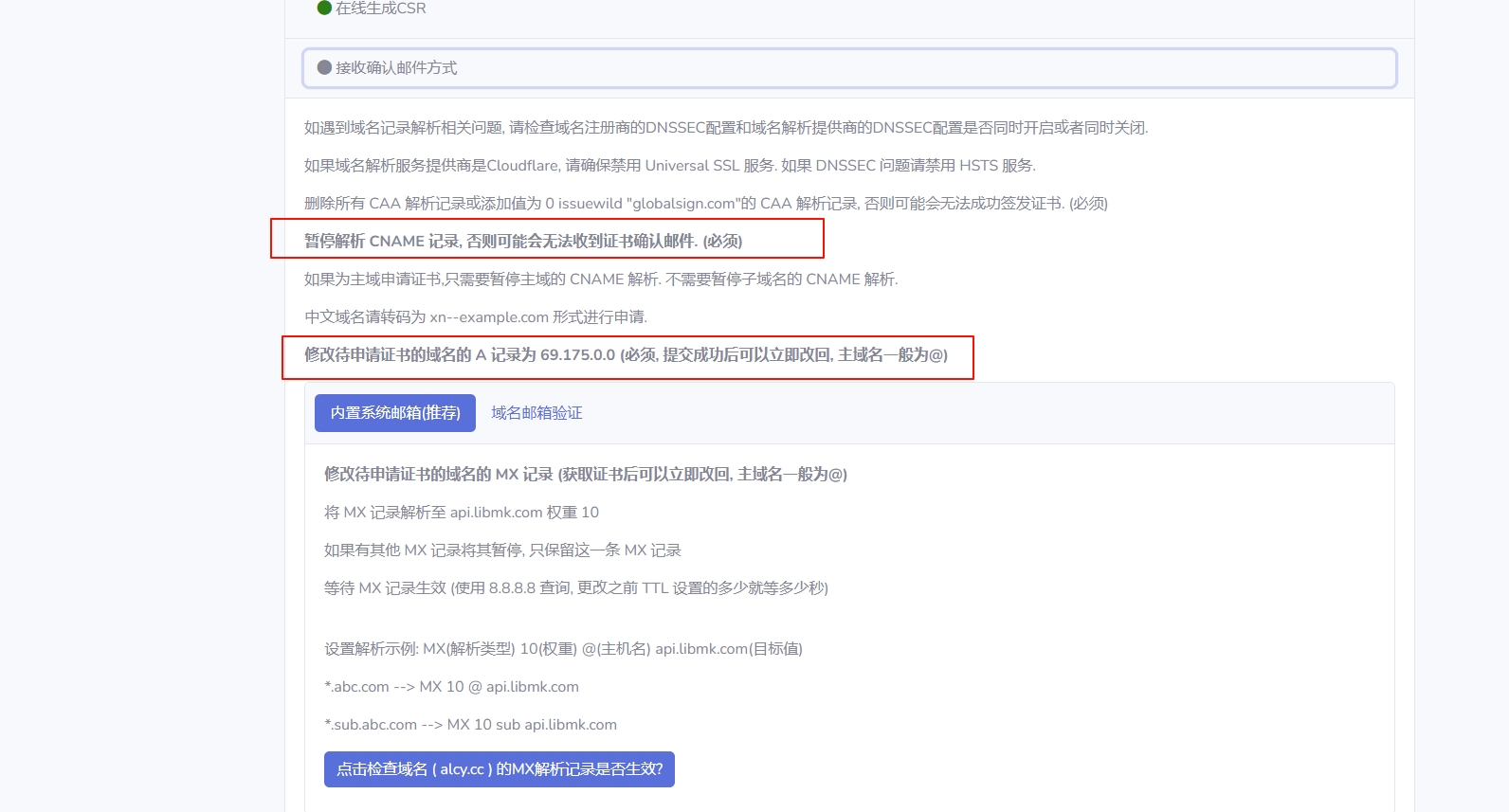

下图为主要部分,容易漏掉的我都框出来了。

只需要改@主域的相关解析就可以了。证书申请下来是泛的。

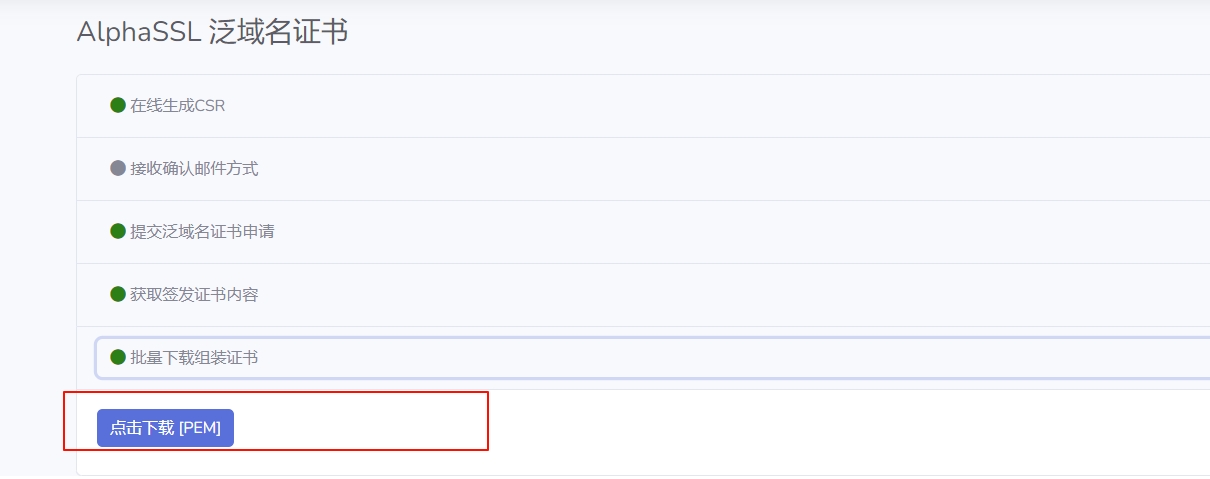

最后提交之后等个3-4分钟,就签发下来了,直接下载这个就好了,会给两个文件,证书和密钥,都是组装好的完整证书链,你可以直接上传服务器,也可以用txt打开复制里面内容粘贴在服务器证书设置里。

大概就是这样的证书链,可以查一下有没有搞错的:https://myssl.com/

OCSP缓存本地服务器

因为OCSP服务器,位于国外http://ocsp.globalsign.com/gsgccr6alphasslca2023,可能存在偶然的阻断性。

所以建议可以多此一举的缓存下来。

一、生成OCSP请求

查看证书信息:首先,您需要查看您的SSL证书的信息,以找到OCSP URL。您可以使用以下命令查看证书信息:

openssl x509 -in /path/to/your/certificate.crt -text -noout 在输出的信息中,找到"Authority Information Access"部分,其中应该包含OCSP URL。

生成OCSP请求:使用以下命令为你的证书生成一个OCSP请求:

openssl ocsp -issuer /issuer.crt -cert /certificate.crt -text -no_nonce -CAfile /ca.crt -url http://ocsp.example.com > ocspreq.der 其中,issuer.crt是CA的证书(证书链后三个),certificate.crt是您的SSL证书(证书链第一个),ca.crt是一个包含CA证书的文件(整个证书文件放进去没关系),http://ocsp.example.com是OCSP URL。需要替换对应文件的路径。

二、获取OCSP响应

发送OCSP请求:使用curl或其他HTTP客户端工具将OCSP请求发送到OCSP URL,并获取OCSP响应。例如,使用curl的命令可能如下所示:

curl -v http://ocsp.example.com < ocspreq.der > ocspresp.derhttp://ocsp.example.com替换为对应的ocsp服务器链接

保存OCSP响应:将OCSP响应保存为一个文件,例如ocsp_response.file:

cat ocspresp.der > ocsp_response.file三、配置Nginx

编辑Nginx配置文件:在Nginx配置文件中,添加或修改以下行:

ssl_stapling_file /path/to/your/ocsp_response.file;确保将/path/to/your/ocsp_response.file替换为您实际的OCSP响应文件的路径。

重新加载Nginx配置:保存配置文件后,重新加载Nginx配置以应用更改:

sudo nginx -s reload